El virus que puso en jaque a la red corporativa de Telefónica ha acabado expandiéndose por todo el mundo en el que parece ser uno de los ataques de ransomware de mayor escala de la historia. Ha afectado a universidades, hospitales, grandes corporaciones y sistemas de Europa, Asia y América.

En el Reino Unido, hasta 16 hospitales del Servicio Nacional de Salud (NHS) vieron cómo sus sistemas informáticos quedaban secuestrados por el virus. Varios centros tuvieron que desviar las urgencias a otras instalaciones y no pudieron atender llamadas. Sin acceso a los ordenadores, algunos sanitarios recurrieron al papel y al lápiz para realizar el seguimiento de sus pacientes.

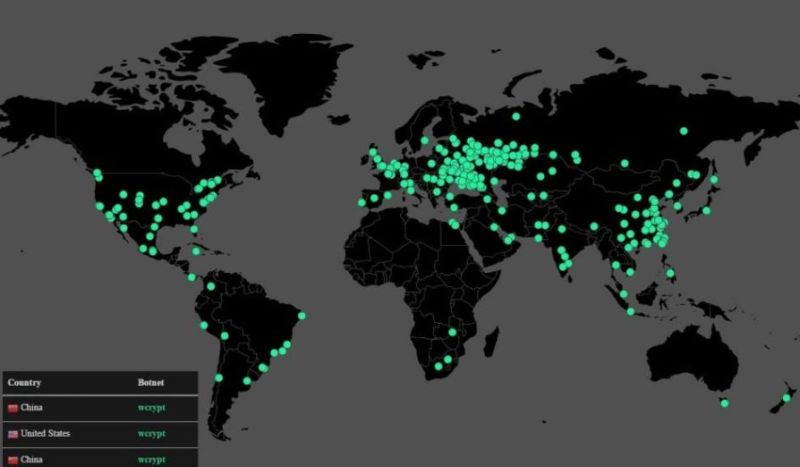

En Rusia, la segunda operadora de telecomunicaciones del país, MegaFon, sufrió un ataque de las mismas características que Telefónica. También en Rusia, el ministerio de interior tuvo problemas con el virus. Y en Italia fue infectada una universidad. De acuerdo con MalwareTech, el gusano se ha extendido por las redes de una docena de países, entre ellos China, Turquía, Vietnam, Filipinas, Japón, Francia, Portugal, Ucrania y Estados Unidos.

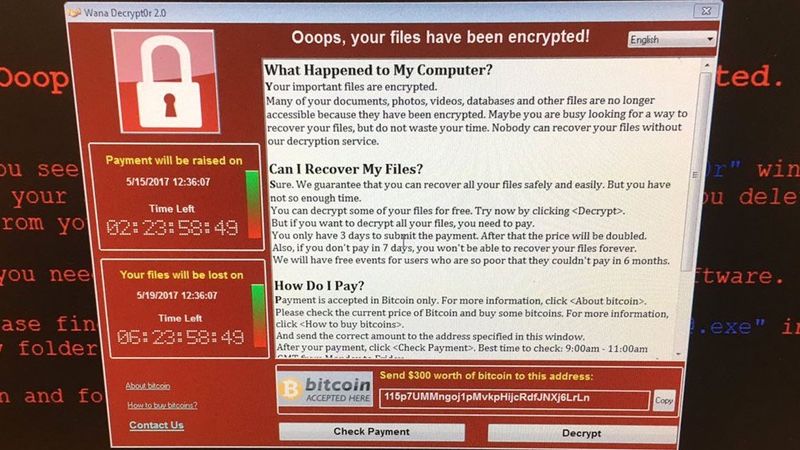

El virus es una variante del troyano Wanna Decryptor, que utiliza el esquema de cifrado AES-128 para secuestrar los archivos del disco duro de la víctima. Infecta el sistema cuando alguien abre un archivo, posiblemente a través de un correo electrónico, y luego se extiende silenciosamente por los sistemas de otros ordenadores de la red (como pasó en la intranet de Telefónica). Cuando se activa, cifra todo el contenido de los discos duros y pide un rescate de 300 dólares en bitcoins con la amenaza de que el precio subirá si nadie ingresa el dinero en una dirección de Bitcoin determinada.

Según publica Reuters, la herramienta que explota esta vulnerabilidad fue desarrollada por la Agencia de Seguridad Nacional de Estados Unidos, más conocida como la NSA. El malware había sido filtrado por un grupo llamado TheShadowBrokers que lleva tiempo intentando vender con mayor o menos éxito las herramientas de hacking del gobierno estadounidense.

En España, el Centro Criptológico Nacional señaló esta mañana que el ataque afecta a los sistemas Windows, secuestrando todos los archivos e infectando al resto de sistemas Windows de la misma red mediante una ejecución de comandos remota a través de SMB, para lo que aprovecha una vulnerabilidad de estos sistemas. Las versiones de Windows afectadas por el ataque son Windows Vista SP2, Windows Server 2008 SP2 y R2 SP1, Windows 7, Windows 8.1, Windows RT 8.1, Windows Server 2012 and R2, Windows 10 y Windows Server 2016.

Microsoft publicó los detalles de esta vulnerabilidad el 14 de marzo en su boletín y lanzó un parche de seguridad, pero el virus sigue afectando a los sistemas obsoletos y a los que llevan tiempo sin actualizarse. Según Motherboard, los hospitales del Reino Unido seguían usando miles de ordenadores con Windows XP, un sistema que tiene 16 años. Windows 7, que sigue siendo el sistema más popular, no tiene parche contra el virus.